비밀번호를 입력하는 훙보우위챗 친구가 훙보우를 보내왔는데 클릭할 때 비밀번호를 입력해야 한다고 알린다.

사실 위챗훙보우는 수령할 때 비밀번호를 입력할 필요가 없다. 이런 상황에 부딪치면 금전적 손실을 초래하지 않도록 제때에 나가야 한다.

개인정보를 적어야 하는 훙보우이런 종류의 훙보우를 받을 때 휴대폰 번호, 이름, 은행카드 계좌번호 등 정보를 입력할 것을 요구한다.

이것은 불법분자들이 설치한 함정이다. 백그라운드의 목마바이러스는 은행시스템이 무작위로 보낸 휴대폰 인증코드를 훔치고 카드에 있는 돈을 언제든지 빼돌릴 수 있다.

정규적인 위챗훙보우는 클릭만하면 수령할 수 있고 개인정보를 적지 않아도 되며 위챗지갑에 자동적으로 입금된다.

공유가 필요한 훙뽀이런 훙보우를 클릭하면 다른 위챗으로 이동하거나 모멘트에 공유해야 받을 수 있다고 알린다. 위챗 친구링크를 리용해 전파를 진행하고 사용자의 경각심을 크게 떨어뜨리는데 많은 사람들은 친구에 대한 신뢰로 클릭한 후 계속 기타 친구에게 공유한다. 또한 번거로운 훙뽀 절차로 많은 사람들은 중도에 포기하지 않으려 하는데 이렇게 악성순환을 형성해 전파량이 점점 더 커진다.

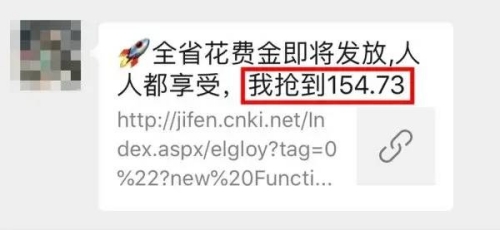

유도성 문구가 들어간 훙보우 이런 훙보우 링크는 종종 실제 음성메시지, 친구추가 알림, “이미 수령했다” 등과 같은 다양한 속기 쉬운 형태로 포장되어 다양한 단어를 통해 사용자의 클릭을 유도한다.

공식측을 사칭한 훙보우불법분자들은 내용을 위조하고 공식측을 사칭하고 열점사건으로 가장하며 ‘좋은 소식’을 꾸며낸 다음 ‘거액의 훙보우’를 미끼로 사용자를 속이고 클릭하도록 유도한다.

‘현금훙보우’ ‘AA훙보우’‘돈 선물’ ‘현금 선물’ ‘AA훙보우’ 등 문구가 적힌 사기극에 조심해야 한다. 이런 류형의 훙보우는 위챗 AA 결제화면에 대해 약간 변경하고 ‘돈 보내기’ ‘현금 선물’ 등 단어를 추가해 사용자가 비밀번호를 입력하면 훙보우를 수령하는 것으로 착각하게 만드는데 실제로는 이는 상대방에게 돈을 이체하는 것이다.

[필수입력] 닉네임

[필수입력] 인증코드 왼쪽 박스안에 표시된 수자를 정확히 입력하세요

왼쪽 박스안에 표시된 수자를 정확히 입력하세요